Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

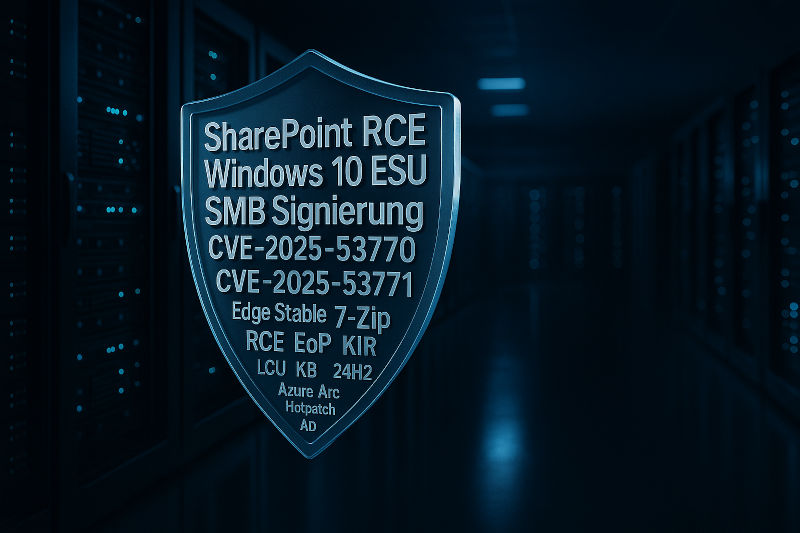

Schwerpunkt: Letztes kostenloses Sicherheitsupdate für Windows 10, Windows 11 24H2/25H2 im Feld, unternehmensrelevante Risiken und Prioritäten

Der Oktober‑Patchday fällt auf Dienstag, 14. Oktober 2025 (zweiter Dienstag im Monat). Für Unternehmen ist dieser Termin doppelt relevant: Windows 10 erhält zum letzten Mal kostenlose Sicherheitsupdates; danach sind Patches nur noch über das Extended Security Updates (ESU)‑Programm verfügbar. Parallel laufen Sicherheits‑ und Qualitätsupdates für Windows 11 24H2/25H2 sowie Windows‑Server‑Editionen. Microsoft Support+4Security-Insider+4Microsoft Support+4

Der Oktober‑Patchday fällt auf Dienstag, 14. Oktober 2025 (zweiter Dienstag im Monat). Für Unternehmen ist dieser Termin doppelt relevant: Windows 10 erhält zum letzten Mal kostenlose Sicherheitsupdates; danach sind Patches nur noch über das Extended Security Updates (ESU)‑Programm verfügbar. Parallel laufen Sicherheits‑ und Qualitätsupdates für Windows 11 24H2/25H2 sowie Windows‑Server‑Editionen. Microsoft Support+4Security-Insider+4Microsoft Support+4

Das BSI weist erneut darauf hin, dass der weitere Betrieb von Windows 10 ohne Support ein Sicherheitsrisiko darstellt und empfiehlt rechtzeitige Migrationsentscheidungen. BSI

Kurzfazit für IT‑Betrieb:

Die vollständige CVE‑Liste für den Oktober‑Release ist — wie üblich — im Microsoft Security Update Guide (MSRC/SUG) verfügbar. (Hinweis: Die Release‑Notes werden clientseitig gerendert; der Export/CSV erfolgt über die SUG‑Oberfläche oder API.) Die nachfolgende Hotlist priorisiert unternehmensrelevante Risiken mit aktueller Exploit‑Relevanz bzw. erhöhter Angriffsfläche. Microsoft Security Response Center

| Priorität | CVE | Produkt/Komponente | Typ & Vektor | Einstufung / Hinweise | Exploit‑Status |

|---|---|---|---|---|---|

| 1 | CVE‑2025‑53770 (+ CVE‑2025‑53771) | SharePoint Server (on‑prem, SE/2019/2016) | RCE (Deserialisierung, Netzwerk, keine Authentifizierung); CVSS 9.8 (53770) | Microsoft‑Guidance + Patches verfügbar; Schlüsselrotation (MachineKey), AMSI/Defender prüfen; SharePoint Online nicht betroffen. | Aktiv ausgenutzt (Zero‑Day‑Kette / „ToolShell“); sofort patchen. Windows Central+3Microsoft+3CERT-EU+3 |

| 2 | CVE‑2025‑55234 | Windows SMB Server | EoP/Relay‑Angriffe je nach Konfiguration (Netzwerk) | Microsoft verweist auf SMB‑Härtung (z. B. Signierung/NTLM‑Absicherung); Bestandteil des September‑Baselines → prüfen, ob installiert. | Öffentlich bekannt, Ausnutzung eher wahrscheinlich; hart zu detektieren ohne Telemetrie. Microsoft Support+2NVD+2 |

| 3 | CVE‑2025‑55232 | Microsoft HPC Pack | RCE (Deserialisierung, Netzwerk, keine Authentifizierung, kein User‑Interakt.) | Kritisch; Head/Compute‑Knoten inventarisieren; Internet‑Exponierung und interne ACLs prüfen. (NVD‑Scoring noch in Arbeit.) | Hohe Attraktivität in HPC/Engineering‑Umgebungen. NVD+2CVE Details+2 |

| 4 | Edge/Chromium (mehrere CVEs) | Microsoft Edge Stable | Browser‑RCE/SBX‑Escapes (Chromium‑Upstream) | Edge‑Stable im Oktober mit Sicherheitsfixes (z. B. 2./7. Okt.). Unternehmensweit auf aktuellen Stable‑Build heben. | Regelmäßig ausgenutzt im Web‑Kontext; kurzzyklische Updates empfohlen. Microsoft Learn |

| 5 | CVE‑2025‑11001/‑11002 | 7‑Zip (Drittanbieter) | RCE via ZIP/Symlinks (User‑Interaktion) | Update auf 7‑Zip ≥ 25.01; oft außerhalb zentraler Softwareverteilung installiert. | Erhöhtes Risiko durch fehlende Auto‑Updates; social‑engineering‑tauglich. Tom's Hardware |

Hinweise:

Zur vollständigen Oktober‑CVE‑Liste: über die SUG‑Filter Release = 2025‑Oct exportieren (CSV/Excel) oder die MSRC‑API nutzen. Microsoft Security Response Center+1

Windows‑Clients

Windows‑Server

.NET / Office‑Workloads / SharePoint / Exchange / SQL

Wichtig: Konkrete KB‑Nummern und Builds für den heutigen B‑Release (Patch Tuesday) sind in den jeweiligen Update‑Historien von Windows 11/10/Server sowie im Update‑Katalog und der SUG geführt. (Die SUG ist die maßgebliche Quelle; Zählweise externer Blogs kann abweichen.) Microsoft Support+3Microsoft Security Response Center+3Microsoft Support+3

SharePoint RCE (CVE‑2025‑53770/‑53771).

Angriffe nutzen manipulierte Deserialisierungs‑Pfade, um Code auf dem Server ohne Authentifizierung auszuführen. Praktische Ketten umfassen initiale Webshell‑Implantation, Rechteausweitung und laterale Bewegung. Kritisch in Umgebungen mit exponierten SharePoint‑Frontends oder fehlender Segmentierung zwischen DMZ und App‑Netzen. Maßnahmen: sofort patchen, MachineKey rotieren, AMSI/Defender aktiv, Logs auf Auffälligkeiten (Webshell‑Artefakte, ungewöhnliche Prozessketten) prüfen. Microsoft+1

SMB‑Relay/EoP (CVE‑2025‑55234).

Angreifer missbrauchen schwache/fehlende SMB‑Signierung bzw. NTLM‑Konfiguration, um Anmeldedaten zu relayn und Privilegien zu erhöhen. Besonders relevant für Domänen‑Szenarien (z. B. zwischen Clients, Fileservern, Applikationsdiensten). Maßnahmen: Patch‑Basis ab September sicherstellen, SMB‑Signierung erzwingen, NTLM‑Abschwächung/Block gemäß Microsoft‑Guidance einführen, Kerberos bevorzugen. Microsoft Support

HPC Pack RCE (CVE‑2025‑55232).

In HPC/Engineering‑Setups mit Head/Compute‑Knoten kann eine unauthentisierte Deserialisierungs‑Schwachstelle zur Remote Code Execution führen. Maßnahmen: Patchen, Netz‑Exponierung prüfen, Management‑Ports segmentieren, Service‑Konten härten. NVD

Edge/Chromium.

Browser‑Lücken (teils Sandbox‑Escapes) sind häufig Web‑exponiert und werden zeitnah ausgenutzt. Unternehmensweit Stable‑Stand vereinheitlichen, Updatemechanismen erzwingen (Intune/ConfigMgr/WSUS) und ggf. Zero‑Day‑Fixes zeitnah nachziehen. Microsoft Learn

Drittanbieter (7‑Zip).

ZIP/Symlink‑Tricks ermöglichen Pfad‑Durchbruch und Dateiumschreiben außerhalb des Extrakt‑Ordners; ausreichend für Codeausführung im Nutzerkontext. In Praxis oft außerhalb zentraler Softwareverteilung → Inventarisierung/Update erzwingen. Tom's Hardware

Vorbereitung (heute):

Deployment‑Strategie:

Monitoring & Nachkontrolle:

Zusätzliche Härtung (Quick Wins):

ServicePlus Patchmanagement für Endpoints und Server unterstützt bei

Kontakt:

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen