Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

In vielen Unternehmen ist die Nutzung privater Smartphones für geschäftliche Zwecke üblich und gewollt: Das Unternehmen beteiligt sich mit einem monatlichen Zuschuss am Mobilfunkvertrag, erlaubt die geschäftliche Nutzung des privaten Telefons und vermeidet so die organisatorische und praktische Belastung eines zusätzlichen Dienstgeräts. Für beide Seiten wirkt das pragmatisch: Das Unternehmen spart Hardware-Management, Mitarbeitende müssen kein zweites Telefon mit sich führen.

Warum das aber ein faktischer Kontrollverlust ist, das Unternehmen damit voll ins Risiko (und Haftung) geht - und wie man das Problem sauber und einfach löst: Das beschreibt Christian Seehafer in seinem spannenden Fachbeitrag.

Lesen Sie diesen spannenden Artikel weiter auf der Website unserer Datenschutz- und Compliance-Tochter Datiq GmbH:

https://www.datiq.de/fachbeitraege/datenschutz/byod-bei-smartphones-ist-ein-risiko

Was das EuGH-Urteil vom 13.11.2025 für Unternehmen, Vereine und Organisationen konkret bedeutet

Kurz: Seriöse, transparente Kommunikation soll einfach möglich sein – aggressive oder intransparente Werbung hingegen nicht.

Der Versand von Newslettern gehört für viele Unternehmen und Organisationen zur täglichen Praxis. Gleichzeitig war die rechtliche Lage lange unübersichtlich: Während das Wettbewerbsrecht Einwilligungen forderte, ließ das sogenannte Bestandskundenprivileg Ausnahmen zu – und zusätzlich stellte sich die Frage, ob neben dem UWG nicht auch noch eine eigene Rechtsgrundlage nach DSGVO erforderlich ist.

Mit seinem Urteil vom 13. November 2025 (C-654/23) hat der Europäischer Gerichtshof diese Gemengelage deutlich präzisiert. Das Urteil schafft keine neuen Werbemöglichkeiten, aber es bringt dringend benötigte Klarheit für die Praxis – insbesondere für kleinere Unternehmen, Vereine und Anbieter unentgeltlicher Dienste.

Lesen Sie diesen spannenden Artikel weiter auf der Website unserer Datenschutz- und Compliance-Tochter Datiq GmbH:

In Gesprächen mit Unternehmen begegnet uns derzeit auffallend häufig dieselbe Frage: Müssen wir Digitale Souveränität erreichen – und wie geht das?

Unabhängig davon, ob es um Infrastruktur, Cloud-Nutzung oder Compliance geht – das Thema taucht fast zwangsläufig auf. Auffällig ist dabei weniger die Frage selbst als das, was danach folgt. Sobald man beginnt, nachzufragen, zu differenzieren und einzuordnen, entstehen kurze Pausen, nachdenkliche Blicke und das Gefühl, dass zwar eine Sorge vorhanden ist, aber noch kein klares Bild davon, worauf sie sich richtet.

Genau an diesem Punkt setzt dieser Beitrag an. Nicht, um Antworten vorzugeben oder Lösungen zu propagieren, sondern um dabei zu helfen, die eigene Einschätzung etwas feiner zu justieren. Digitale Souveränität ist ein vielschichtiger Begriff, der schnell zu Vereinfachungen einlädt. Wer ihn jedoch als Anlass versteht, die eigenen Abhängigkeiten, Risiken und Erwartungen genauer zu betrachten, gewinnt vor allem eines: Klarheit darüber, wo Handlungsbedarf besteht – und wo nicht.

Der Umgang mit dienstlichen E-Mail-Postfächern stellt Unternehmen regelmäßig vor erhebliche Herausforderungen, insbesondere wenn Beschäftigte kurzfristig ausfallen, das Arbeitsverhältnis beendet wird oder ein Konflikt im Raum steht. Bis vor wenigen Jahren war in solchen Situationen vielfach Zurückhaltung geboten, da die Zulässigkeit von Einsichtnahmen im Kontext möglicher privater Nutzung unter dem Verdacht einer Anwendbarkeit des Fernmeldegeheimnisses und einer potenziellen Strafbarkeit nach § 206 StGB stand.

Aktuelle Entwicklungen im Telekommunikationsrecht und in der datenschutzrechtlichen Auslegung führen jedoch zu einer spürbaren Verschiebung. Der Zugriff ist heute grundsätzlich zulässig, sofern er DSGVO-konform erfolgt. Gleichzeitig bleiben organisatorische Anforderungen und Grenzen bestehen, die zwingend beachtet werden müssen.

Lesen Sie diesen spannenden Artikel weiter auf der Website unserer Datenschutz- und Compliance-Tochter Datiq GmbH:

https://www.datiq.de/fachbeitraege/datenschutz/mailbox-zugriff-rechtssicher

Seit dem 9. Dezember 2025 ist Sophos Firewall OS (SFOS) 22.0 als General Availability (GA) freigegeben. Der neue Major-Release legt den Fokus klar auf „Secure by Design“, eine gehärtete Plattform und mehr Transparenz im laufenden Betrieb.

Seit dem 9. Dezember 2025 ist Sophos Firewall OS (SFOS) 22.0 als General Availability (GA) freigegeben. Der neue Major-Release legt den Fokus klar auf „Secure by Design“, eine gehärtete Plattform und mehr Transparenz im laufenden Betrieb.

Als Sophos Platinum Partner und MDR Partner war Comp4U bereits in der Early-Access-Phase (EAP) mit dabei und hat SFOS 22.0 intensiv in verschiedenen Szenarien getestet – ohne reproduzierbare Probleme in den getesteten Umgebungen.

Sobald die neue Firmware im regulären Update-Kanal über Sophos Central für die jeweiligen Firewalls verfügbar ist, wird Comp4U das Update für Firewalls mit Managed-Firewall- bzw. ServicePLUS-Vereinbarung zeitnah und standardisiert ausrollen.

Die Comp4U GmbH erhält offiziellen Eintrag im bundesweiten Präqualifizierungsregister

Wenn öffentliche Auftraggeber IT-Dienstleistungen einkaufen, stehen sie unter besonderem Druck: Projekte müssen sicher, zuverlässig und nachvollziehbar vergeben werden. Partnerunternehmen müssen ihre Leistungsfähigkeit belegen, Risiken reduzieren und stabile Prozesse vorweisen. Genau aus diesem Grund haben wir uns entschieden, den umfassenden Prüfprozess der Auftragsberatungsstelle durchlaufen – und sind nun offiziell im bundesweiten Präqualifizierungsregister eingetragen.

Damit ist Comp4U als qualifizierter Anbieter für öffentliche IT-Aufträge bestätigt. Und ja: Darauf sind wir stolz. Denn die Präqualifizierung ist weit mehr als ein formaler Stempel.

Runbooks machen den Unterschied zwischen “man reagiert irgendwie” und “man handelt zügig, reproduzierbar und nachweisbar”. An drei typischen Fällen zeigen wir, wie der Managed-Betrieb wirkt – von der Erkennung über die Kommunikation bis zu den Nacharbeiten. Fachbegriffe tauchen dort auf, wo sie gebraucht werden; wichtiger ist der klare Ablauf.

E-Mail-Security endet nicht am Filter. Damit Mails zuverlässig ankommen, Vertrauen schaffen und Prüfungen standhalten, braucht es vier Bausteine im Zusammenspiel: Absendernachweis, Markenanzeige, Reputation/Zustellbarkeit und prüffähige Unterlagen. Erst wenn diese Elemente sauber ineinandergreifen, reduziert sich Missbrauch messbar, die Zustellung bleibt stabil – und Audits werden zur Formalie statt zur Stressprobe.

E-Mail-Security endet nicht am Filter. Damit Mails zuverlässig ankommen, Vertrauen schaffen und Prüfungen standhalten, braucht es vier Bausteine im Zusammenspiel: Absendernachweis, Markenanzeige, Reputation/Zustellbarkeit und prüffähige Unterlagen. Erst wenn diese Elemente sauber ineinandergreifen, reduziert sich Missbrauch messbar, die Zustellung bleibt stabil – und Audits werden zur Formalie statt zur Stressprobe.

E-Mail-Sicherheit wirkt nur dann zuverlässig, wenn sie nicht als Einzelmaßnahme, sondern als laufender Betrieb verstanden wird: Zuständigkeiten sind klar, Abläufe sind dokumentiert, Ausnahmen werden kontrolliert verwaltet, und alle Beteiligten sehen regelmäßig, ob die Maßnahmen tatsächlich greifen. Genau darum geht es in diesem Teil.

E-Mail-Sicherheit wirkt nur dann zuverlässig, wenn sie nicht als Einzelmaßnahme, sondern als laufender Betrieb verstanden wird: Zuständigkeiten sind klar, Abläufe sind dokumentiert, Ausnahmen werden kontrolliert verwaltet, und alle Beteiligten sehen regelmäßig, ob die Maßnahmen tatsächlich greifen. Genau darum geht es in diesem Teil.

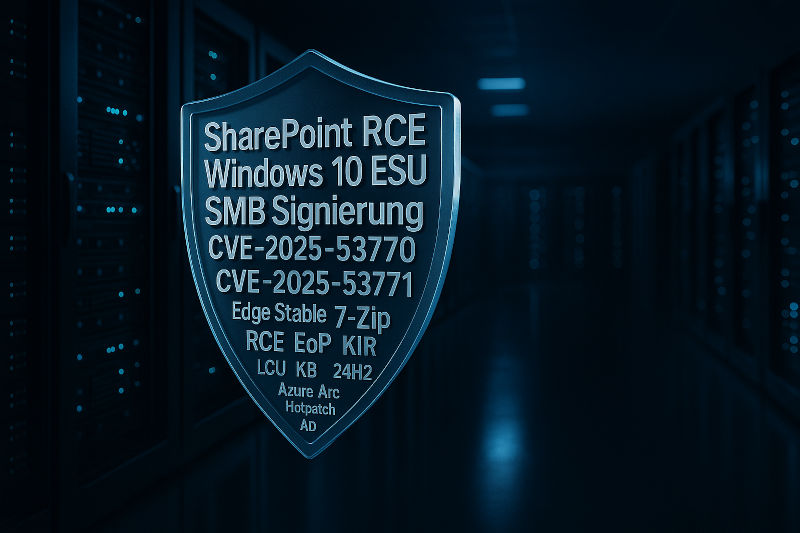

Schwerpunkt: Letztes kostenloses Sicherheitsupdate für Windows 10, Windows 11 24H2/25H2 im Feld, unternehmensrelevante Risiken und Prioritäten

Der Oktober‑Patchday fällt auf Dienstag, 14. Oktober 2025 (zweiter Dienstag im Monat). Für Unternehmen ist dieser Termin doppelt relevant: Windows 10 erhält zum letzten Mal kostenlose Sicherheitsupdates; danach sind Patches nur noch über das Extended Security Updates (ESU)‑Programm verfügbar. Parallel laufen Sicherheits‑ und Qualitätsupdates für Windows 11 24H2/25H2 sowie Windows‑Server‑Editionen. Microsoft Support+4Security-Insider+4Microsoft Support+4

Der Oktober‑Patchday fällt auf Dienstag, 14. Oktober 2025 (zweiter Dienstag im Monat). Für Unternehmen ist dieser Termin doppelt relevant: Windows 10 erhält zum letzten Mal kostenlose Sicherheitsupdates; danach sind Patches nur noch über das Extended Security Updates (ESU)‑Programm verfügbar. Parallel laufen Sicherheits‑ und Qualitätsupdates für Windows 11 24H2/25H2 sowie Windows‑Server‑Editionen. Microsoft Support+4Security-Insider+4Microsoft Support+4

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen