Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

Kritische Schwachstellen in Firewalls sorgen regelmäßig für Aufmerksamkeit – und technisch betrachtet ist das oft auch gerechtfertigt. In der praktischen Umsetzung stellt sich das Risiko jedoch sehr unterschiedlich dar. Bei Sophos-Firewalls greifen gleich mehrere Schutzmechanismen, die dazu führen, dass selbst sicherheitskritische Lücken in aller Regel ohne unmittelbare Gefährdung für professionell betriebene Systeme bleiben.

Dazu zählen insbesondere:

Gerade in der Kombination mit einem strukturierten Sicherheitsbetrieb – wie er bei Comp4U realisiert wird – bedeutet das: Technisch kritische Schwachstellen führen nicht zwangsläufig zu einem realen Risiko. Voraussetzung ist, dass die Grundkonfiguration fachgerecht erfolgt ist – ein Anspruch, der bei allen durch Comp4U ausgelieferten Firewalls verbindlich umgesetzt wird.

Am 21. Juli 2025 hat Sophos mehrere Schwachstellen im Sophos Firewall Operating System (SFOS) veröffentlicht, darunter zwei mit CVSS-Werten im kritischen Bereich:

Die Details sind im offiziellen Advisory dokumentiert:

🔗 Sophos Security Advisory – SFOS RCE (21.07.2025)

Auch heise online hat über die Veröffentlichung berichtet.

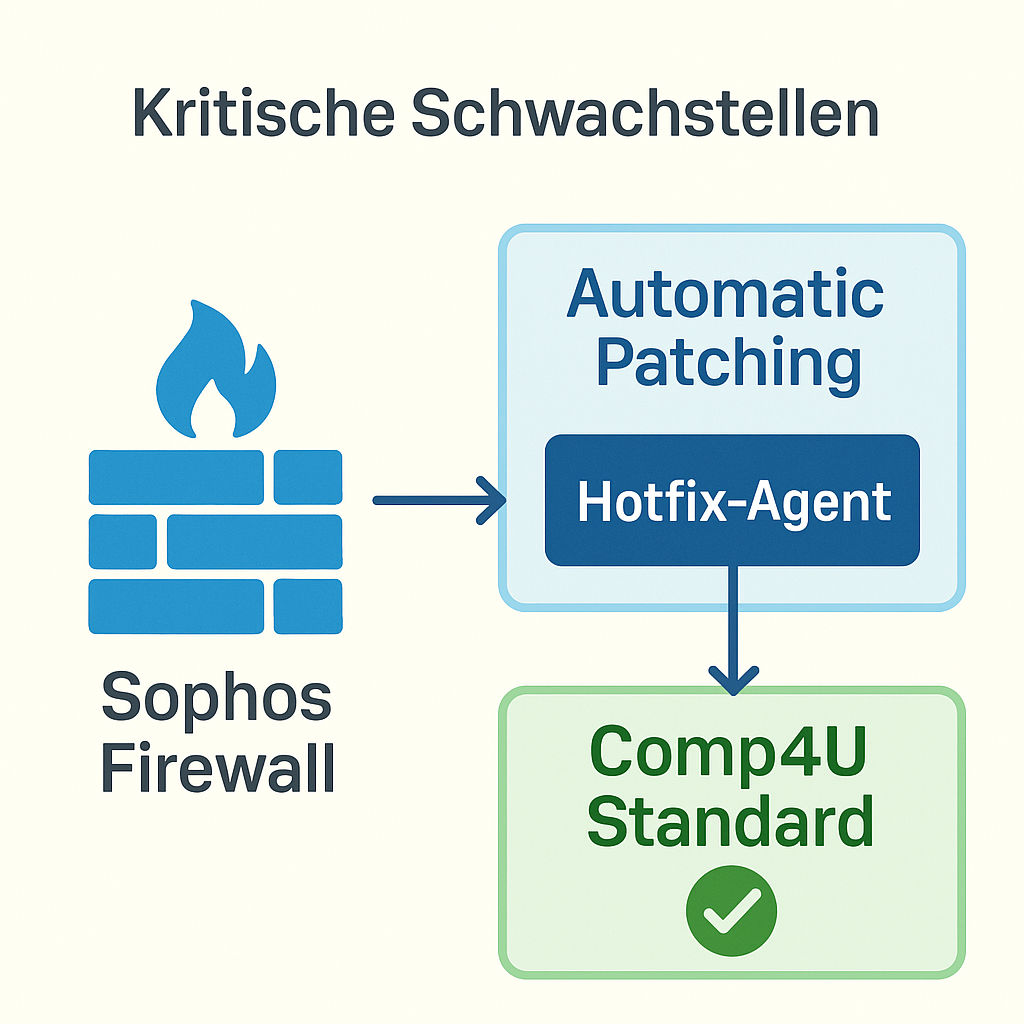

Sicherheitsrelevante Fehlerbehebungen stellt Sophos als sogenannte Hotfixes bereit. Diese werden ohne manuelles Zutun automatisch auf der Firewall installiert – sofern die Standardkonfiguration nicht verändert wurde. Ein Neustart der Appliance ist dabei in den meisten Fällen nicht erforderlich. Die Bereitstellung erfolgt direkt über die bestehende Update-Infrastruktur von Sophos.

Sicherheitsrelevante Fehlerbehebungen stellt Sophos als sogenannte Hotfixes bereit. Diese werden ohne manuelles Zutun automatisch auf der Firewall installiert – sofern die Standardkonfiguration nicht verändert wurde. Ein Neustart der Appliance ist dabei in den meisten Fällen nicht erforderlich. Die Bereitstellung erfolgt direkt über die bestehende Update-Infrastruktur von Sophos.

Im vorliegenden Fall wurden die Hotfixes noch am selben Tag für alle betroffenen SFOS-Versionen ausgeliefert – einschließlich älterer Releases wie 19.0.x, die eigentlich bereits aus dem regulären Support-Zyklus ausgeschieden sind.

Bei allen Sophos-Firewalls, die im Rahmen eines Comp4U Managed Firewall Vertrags betrieben werden, ist die automatische Aktivierung von Hotfixes fester Bestandteil der Grundkonfiguration. Diese Einstellung wird bei Auslieferung bewusst geprüft und ist auch im laufenden Betrieb über Monitoring und Kontrollprozesse abgesichert.

Darüber hinaus erfolgt bei sicherheitsrelevanten Ereignissen eine gezielte manuelle Prüfung, um auch potenzielle Konfigurationsabweichungen zu erkennen und rechtzeitig zu reagieren. Auf Wunsch werden Kunden im Rahmen des ServicePLUS-Modells aktiv über erfolgte Maßnahmen informiert.

Obwohl zwei der gemeldeten Schwachstellen formal als kritisch eingestuft wurden, relativiert sich das praktische Risiko deutlich:

Derartige Kombinationen treten in betreuten Umgebungen äußerst selten auf, da entsprechende Legacy-Elemente entweder bewusst abgeschaltet oder ersetzt wurden.

Sophos ist seit Mai 2024 offizieller Unterzeichner der Secure-by-Design-Initiative der US-amerikanischen CISA (Cybersecurity and Infrastructure Security Agency). Das Unternehmen verpflichtet sich damit zu einer Reihe von Maßnahmen, darunter:

Die SFOS-Architektur und insbesondere die Hotfix-Strategie gelten dabei als Beispiele für gelungene Umsetzung dieser Prinzipien.

Das Comp4U Team unterstützt beim Betrieb und der kontinuierlichen Absicherung von Sophos Firewalls – inklusive zentralem Patch-Management, Monitoring und sicherheitskonformer Konfiguration.

Kontakt:

+49 6103 9707-500

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen