Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

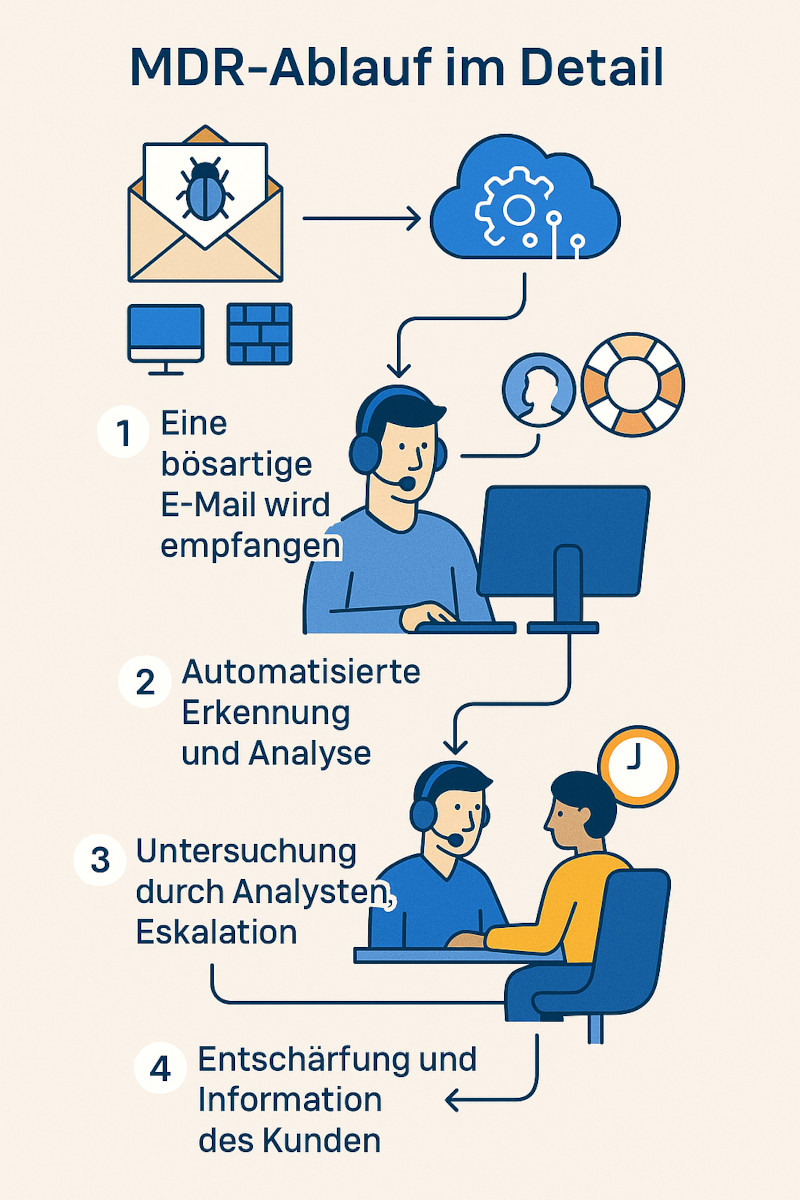

Managed Detection and Response (MDR) verspricht, Bedrohungen frühzeitig zu erkennen und gezielt darauf zu reagieren – idealerweise bevor es zu echten Schäden kommt. Doch wie sieht das in der Praxis wirklich aus? Wie läuft ein Sicherheitsvorfall konkret ab, wenn das MDR-Team aktiv eingreift? Was sieht der Kunde? Und welche Rollen übernehmen Sophos, Comp4U und der Kunde?

In diesem sechsten Teil der MDR-Insights-Serie werfen wir einen detaillierten Blick hinter die Kulissen.

Anhand eines realitätsnahen Fallszenarios zeigen wir den vollständigen Ablauf einer MDR-Eskalation: von der ersten auffälligen Detection über die Erstellung eines Cases und die Entscheidung zur Eskalation – bis hin zu Maßnahmen, Kommunikation und Nachbereitung.

Ziel ist es, ein realistisches Bild davon zu vermitteln, wie MDR nicht nur „meldet“, sondern konkret handelt, dokumentiert, priorisiert und koordiniert – abgestimmt auf den Kunden und abgesichert durch klare Prozesse.

Die Stärke eines MDR-Dienstes liegt nicht nur in der Erkennung von Bedrohungen, sondern in der geordneten Bearbeitung sicherheitsrelevanter Ereignisse. Damit das zuverlässig funktioniert, folgt Sophos MDR einem klar definierten Analyse- und Eskalationsmodell – basierend auf Telemetrie, Kontextbewertung und Kundenkonfiguration.

Die Stärke eines MDR-Dienstes liegt nicht nur in der Erkennung von Bedrohungen, sondern in der geordneten Bearbeitung sicherheitsrelevanter Ereignisse. Damit das zuverlässig funktioniert, folgt Sophos MDR einem klar definierten Analyse- und Eskalationsmodell – basierend auf Telemetrie, Kontextbewertung und Kundenkonfiguration.

Bereits die ersten beiden Schritte – Detection und Case-Korrelation – erfolgen vollautomatisiert durch das MDR-System, unterstützt durch moderne KI-Modelle. Diese arbeiten fehlerresistent, konsistent und in Sekundenbruchteilen – ein wesentlicher Vorteil gegenüber rein manuellen Prozessen. Die KI agiert dabei nicht isoliert, sondern als integraler Bestandteil des Analysten-Teams: schnell, skalierbar und präzise – ohne menschliche Ermüdung oder Interpretationsspielräume.

Das System erkennt automatisch, welche Eskalationsart auf Basis der Konfiguration erlaubt ist – und welche Reaktionstrigger aktiv sind (z. B. automatische Isolation eines Endpoints).

Das folgende Beispiel zeigt, wie sich ein realitätsnaher Vorfall entwickelt – vom ersten Anzeichen bis zur konkreten Maßnahme. Es handelt sich um ein vereinfachtes, aber praxisrelevantes Szenario auf Basis echter Abläufe innerhalb eines MDR-gestützten Sicherheitsbetriebs bei einem Comp4U-PlatinPLUS-Kunden.

Ein Mitarbeiter öffnet eine scheinbar legitime E-Mail mit einem Link zu einem „freigegebenen Dokument“. Die Sophos Mail Protection erkennt keine Malware, da der Link zum Zeitpunkt der Zustellung noch unauffällig ist – ein bekanntes Vorgehen bei „Delayed Activation“-Phishing-Kampagnen.

Kurz nach dem Klick wird entweder über den Sophos Endpoint oder die Firewall ein ungewöhnlicher DNS-Request registriert – Ziel ist eine Domain mit kürzlicher Registrierung, die keiner bekannten Kategorie zugeordnet werden kann.

Fast zeitgleich meldet die Sophos Firewall eine Verbindung zu einer verdächtigen IP-Adresse außerhalb Europas – basierend auf Reputationsdaten und nicht klassifizierter Herkunft. Der Endpoint zeigt einen PowerShell-Prozess mit codierten Parametern, die nicht im Klartext erkennbar sind – ein häufiges Merkmal bei verschleierten oder automatisierten Angriffen. NDR-E (sofern aktiv) erkennt untypisches Kommunikationsmuster für das betroffene Gerät.

Die MDR-Plattform verknüpft die Ereignisse automatisch zu einem Case. Aufgrund der MITRE-Zuordnung (Initial Access, Execution, Command & Control) und der erkannten Toolsignaturen wird der Fall vom Analystenteam als kritisch eingestuft.

Da es sich um einen hochpriorisierten Incident mit laufender Kommunikation zum mutmaßlichen Command&Control-Server handelt, wird eine vollständige Eskalation ausgelöst – inklusive sofortiger Isolierung des Endpoints durch das SOC.

Im Moment der Eskalation ist vor allem eines entscheidend: klare Zuständigkeiten und verlässliche Kommunikation. Damit im Ernstfall keine wertvolle Zeit verloren geht, sind die Rollen zwischen Sophos MDR, Comp4U und dem Kunden klar definiert – angepasst an die Eskalationsart, die sich aus der Einschätzung des MDR-Teams ergibt.

Sophos MDR (SOC):

Comp4U:

Der Kunde:

Wichtig: In kritischen Situationen kann der Kunde darauf vertrauen, dass bereits reagiert wurde – vorausgesetzt, das MDR-Team ist entsprechend autorisiert, eigenständig zu handeln. Damit bleibt der Zeitvorteil in jedem Fall erhalten. Gleichzeitig bleibt die Transparenz über alle Schritte jederzeit gewahrt.

Sophos MDR (SOC)

Comp4U

Kunde

Ein erfolgreich abgewehrter Vorfall ist kein Endpunkt – sondern der Startpunkt für Verbesserungen. Das MDR-Team hört an dieser Stelle nicht auf, sondern liefert gezielt Informationen, Bewertungen und strukturierte Dokumentation. Diese bilden die Grundlage dafür, auf Kundenseite gezielte Maßnahmen zu ergreifen – mit dem Ziel, die Ursachen zu adressieren und vergleichbare Vorfälle künftig zu vermeiden.

Nach einer kritischen Eskalation erhält der Kunde:

Optional: Gemeinsames Review mit Comp4U, um Lessons Learned abzuleiten

Das schafft Vertrauen – nicht nur bei IT-Teams, sondern auch bei der Geschäftsführung und im Rahmen externer Audits. Denn die empfohlenen Maßnahmen umfassen sowohl technische Aspekte (z. B. Härtung, Monitoring, Segmentierung) als auch organisatorische Anpassungen (z. B. Richtlinien, Schulung, Zuständigkeiten). Comp4U unterstützt hier gemeinsam mit dem eigenen Tochterunternehmen Datiq je nach Bedarf in beiden Bereichen – praxisnah und ergebnisorientiert.

Comp4U sorgt nicht nur für die schnelle Reaktion im Ernstfall – sondern auch dafür, dass aus Vorfällen Sicherheit wird: mit klarer Struktur, vollständiger Transparenz und konkreten Verbesserungen.

Sie möchten wissen, wie Sie MDR optimal in Ihre Security-Strategie integrieren – oder wie Playbooks, Audits und Eskalationslogik konkret auf Ihre Umgebung abgestimmt werden können?

Unsere Security-Expert:innen helfen Ihnen gerne weiter – fundiert, produktunabhängig und auf Augenhöhe.

+49 6103 9707-500

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen