Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

E-Mail ist das zentrale Arbeitsmittel – und deshalb das bevorzugte Ziel für Angriffe. Typische Muster sind Täuschungen (z. B. gefälschte „Chef“-Mails), präparierte Links, infizierte Anhänge oder QR-Codes, die auf manipulierte Seiten führen. Ein Klick kann reichen, um Zugangsdaten zu stehlen, Konten zu übernehmen oder Schadsoftware einzuschleusen. Gleichzeitig muss Kommunikation reibungslos funktionieren: Zu strenge Filter blockieren Geschäftspost, zu lasche Regeln lassen Risiken durch. Wirksamer Schutz braucht daher mehrere Schutzschichten, laufende Pflege und klare Abläufe.

E-Mail ist das zentrale Arbeitsmittel – und deshalb das bevorzugte Ziel für Angriffe. Typische Muster sind Täuschungen (z. B. gefälschte „Chef“-Mails), präparierte Links, infizierte Anhänge oder QR-Codes, die auf manipulierte Seiten führen. Ein Klick kann reichen, um Zugangsdaten zu stehlen, Konten zu übernehmen oder Schadsoftware einzuschleusen. Gleichzeitig muss Kommunikation reibungslos funktionieren: Zu strenge Filter blockieren Geschäftspost, zu lasche Regeln lassen Risiken durch. Wirksamer Schutz braucht daher mehrere Schutzschichten, laufende Pflege und klare Abläufe.

Weiterführend: Phishing-Hintergründe und aktuelle Maschen in der Comp4U-Reihe „Phishing – was es ist und warum die Gefahr stetig wächst (Teil 1–6)“:

https://www.comp4u.de/unternehmen/fachbeitraege/it-grundlagen/phishing-was-es-ist-und-warum-die-gefahr-stetig-waechst

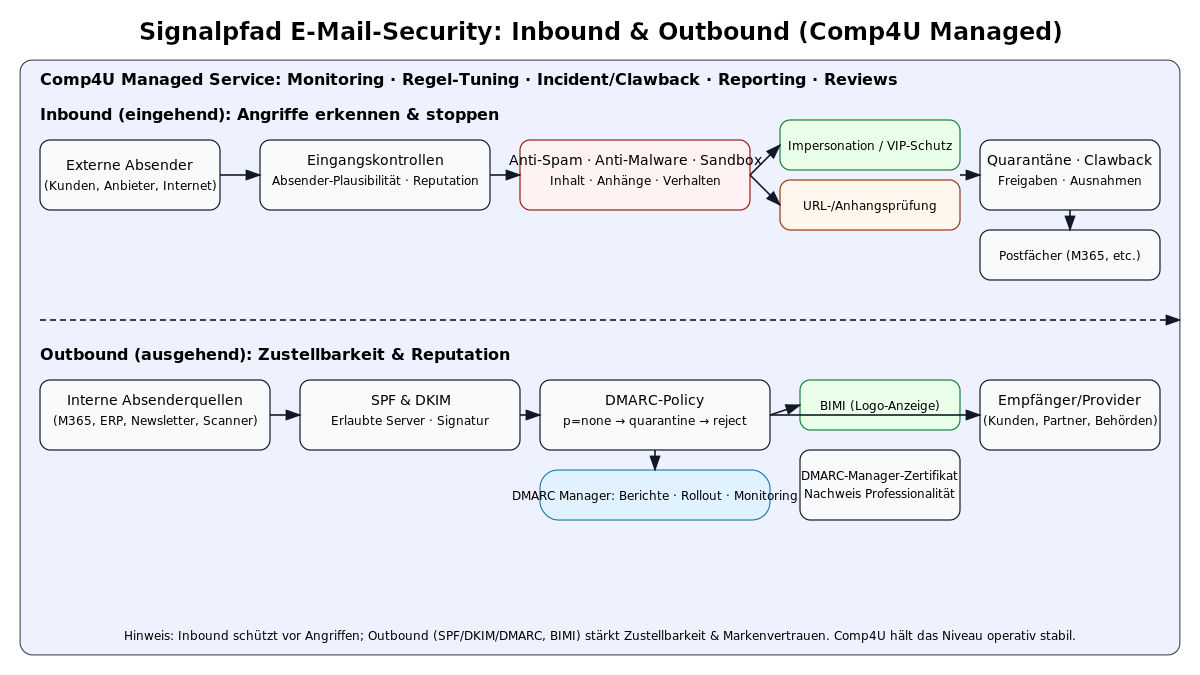

Beides gehört zusammen: Inbound-Schutz verhindert Angriffe, Outbound-Sicherheit stärkt Zustellung und Markenvertrauen.

Unsere Lösung setzt auf eine bewährte, mandantenfähige E-Mail-Security-Plattform (technische Basis Sophos Central Email Advanced) und kombiniert Technik, Betrieb und Governance.

Laufendes Regel-Tuning, Monitoring, Incident-Bearbeitung inkl. Clawback (nachträgliches Zurückziehen bereits zugestellter Mails) sowie Monatsreports mit verständlichen KPIs und konkreten Maßnahmenempfehlungen.

Einführung und Pflege der Authentifizierungs-Standards SPF (erlaubte Absende-Server), DKIM (fälschungssichere Signatur) und DMARC (Regel, was Empfänger bei Abweichungen tun sollen). Begleiteter Policy-Rollout: zunächst beobachten (p=none), Quellen bereinigen, dann schrittweise verschärfen (p=quarantine → p=reject) – ohne legitime Post zu gefährden.

Das DMARC-Manager-Add-on unterstützt beim Einführen, Überwachen und Anheben der DMARC-Policy und verarbeitet eingehende Berichte automatisiert. Zusätzlich wird BIMI (Brand Indicators for Message Identification) berücksichtigt: Bei unterstützenden Empfängern kann das verifizierte Markenlogo der Organisation in der Mail-App erscheinen – ein sichtbares Vertrauenssignal und ein praktischer Effekt guter Absender-Reputation.

Für Unternehmen, die den DMARC Manager einsetzen und vollständig korrekt konfiguriert sind, kann ein offizielles DMARC-Manager-Zertifikat ausgestellt werden. Dieses Zertifikat dient als prüffähiger Nachweis gegenüber Kunden, Partnern und Auditoren, dass E-Mail-Sicherheit professionell umgesetzt wurde. Der Managed Service stellt sicher, dass dieser Status dauerhaft erhalten bleibt – mit Monitoring, regelmäßigen Reviews und Anpassungen –, sodass sich das Unternehmen auf sein Kerngeschäft konzentrieren kann.

Unterstützt werden u. a. S/MIME, passwortgeschützte Container und portalbasierte Verschlüsselung (Zustellung über ein sicheres Webportal). Technische und organisatorische Details (Zertifikate, Schlüsselverwaltung, Gastzugänge, Fallback-Wege) sind umfangreich und bereits in der separaten Comp4U-Reihe beschrieben. https://www.comp4u.de/unternehmen/fachbeitraege/it-grundlagen/einfuehrung-in-die-welt-der-e-mail-verschluesselung

Was ist DMARC?

Ein DNS-basierter Standard, der festlegt, wie Empfänger mit E-Mails umgehen sollen, deren Absender- und Signatur-Prüfungen (SPF/DKIM) nicht zusammenpassen.

Was ist BIMI?

Ein Verfahren, mit dem unterstützende E-Mail-Empfänger ein verifiziertes Markenlogo anzeigen – sichtbar gemachte Absender-Reputation.

Was bedeutet Clawback?

Das gezielte Zurückziehen bereits zugestellter E-Mails, wenn nachträglich eine Bedrohung erkannt wird.

Wie verhindere ich, dass legitime E-Mails im Spam landen?

Durch korrekte Authentifizierung (SPF, DKIM), eine passende DMARC-Policy und kontinuierliche Überwachung/Feinjustierung – idealerweise mit DMARC Manager.

Was ist der Unterschied zwischen SPF, DKIM und DMARC?

SPF: wer senden darf; DKIM: Signatur-Nachweis; DMARC: Regelwerk, wie Empfänger bei Abweichungen reagieren.

Wozu dient BIMI?

Es zeigt – bei unterstützenden Empfängern – das verifizierte Markenlogo an und stärkt Vertrauen und Zustellbarkeit.

Warum Managed Service statt Eigenbetrieb?

Weil Regeln, Angriffsarten und Absenderlandschaften dynamisch sind. Der dauerhafte Betrieb entscheidet über Wirksamkeit und Akzeptanz.

Teil 2 zeigt, wie gezielte Chef- und Rollen-Täuschungen (Business E-Mail Compromise) erkannt und verhindert werden: Erkennungslogik, sinnvolle Warnhinweise, Schutz für Führungskräfte-Postfächer, False-Positive-Reduktion und Best Practices für sensible Rollen.

Für Austausch zu Konzeption, Onboarding, DMARC-Einführung/BIMI oder Policy-Tuning:

+49 6103 9707-500

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen