Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

Postfächer von Geschäftsführung, Finanzverantwortlichen, Einkauf, Personal oder IT sind besonders attraktiv: Hier werden Budgets freigegeben, Kontodaten geändert und sensible Entscheidungen vorbereitet. Angreifer setzen auf Täuschung und Tempo – kurze Nachrichten, hoher Druck, der Anschein von Vertraulichkeit. Ziel ist es, diese Angriffe früh zu erkennen, Fehlalarme niedrig zu halten und schnelle Entscheidungen zu ermöglichen.

Kriminelle geben sich als vertraute Personen aus, etwa als Geschäftsführung oder Lieferant. Häufig wird eine E-Mail genutzt, die äußerlich harmlos wirkt: eine „dringende“ Zahlungsanweisung, eine angebliche Anpassung von Bankdaten oder eine Antwort auf einen früheren Verlauf – nur war dieser Verlauf nie echt. Typische Signale sind ungewöhnlicher Kontext, Zeitdruck und Bezug zu Geld oder sensiblen Dokumenten.

Kriminelle geben sich als vertraute Personen aus, etwa als Geschäftsführung oder Lieferant. Häufig wird eine E-Mail genutzt, die äußerlich harmlos wirkt: eine „dringende“ Zahlungsanweisung, eine angebliche Anpassung von Bankdaten oder eine Antwort auf einen früheren Verlauf – nur war dieser Verlauf nie echt. Typische Signale sind ungewöhnlicher Kontext, Zeitdruck und Bezug zu Geld oder sensiblen Dokumenten.

Fachbegriff dazu: Dieses Vorgehen heißt Chef- oder Lieferanten-Betrug und wird im internationalen Umfeld als Business E-Mail Compromise (BEC) bezeichnet. Wird gezielt die Identität einer Person oder Rolle imitiert, spricht man von Impersonation (Identitätsvortäuschung).

Ein wirksamer Schutz prüft jede eingehende Nachricht in mehreren Schichten – verständlich erklärt:

Die Comp4U-Lösung setzt dafür eine bewährte Plattform ein (technische Basis: Sophos Central Email Advanced) und betreibt sie als Managed Service: Regeln werden laufend gepflegt, Vorfälle sofort bearbeitet; verdächtige Mails lassen sich auch nach Zustellung gezielt zurückziehen.

Fachbegriff dazu: Das nachträgliche Zurückziehen bereits zugestellter Nachrichten heißt Clawback.

Ein dreistufiges Modell hat sich bewährt:

Die Zuordnung wird regelmäßig überprüft – etwa bei Rollenwechseln, neuen Projekten oder wenn ein Postfach vermehrt Ziel von Täuschungsversuchen ist.

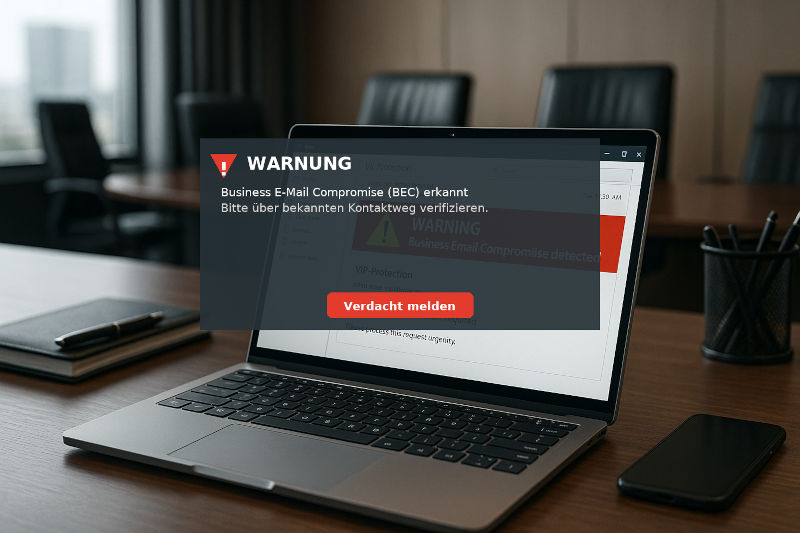

Warnhinweise sollen helfen, nicht stören. Verständliche, kurze Hinweise sind ausreichend:

„Erstkontakt von externer Adresse“, „Domain sieht der eigenen sehr ähnlich“, „E-Mail erwähnt Kontodaten/Überweisung – bitte Rückruf beim bekannten Kontakt“.

Fachbegriff dazu: Diese Hinweise werden als Banners oder Inline-Warnings angezeigt. Ergänzend sind Action Buttons sinnvoll: „Verdacht melden“, „zur Prüfung in Quarantäne“, „Rückruf anstoßen“.

Statt große Ausnahmelisten zu pflegen, sind eng geschnittene Ausnahmen sinnvoll: nur für den konkreten Absender, nur für die aktuelle Korrespondenz und mit Ablaufdatum (z. B. 30 Tage). Weiterleitungen oder externe Signatur-Gateways werden technisch korrekt berücksichtigt, damit legitime Mails nicht scheitern. Rückmeldungen aus den Fachbereichen fließen monatlich in die Regelpflege ein; Änderungen werden dokumentiert.

Fachbegriff dazu: Temporäre, kontextbezogene Allow-Rules oder Scoped Exceptions verringern die False-Positive-Quote (FP-Quote).

Management braucht Überblick, keine Log-Flut. Sinnvolle Kennzahlen sind:

Fachbegriff dazu: Diese Messwerte werden als KPIs in Monats- oder Quartalsberichten zusammengeführt und im Review abgestimmt.

Kurze, konkrete Lernimpulse wirken besser als lange Schulungen. Sinnvoll sind 5–10-Minuten-Sessions für Assistenz- und Freigabe-Rollen mit echten Beispielen. Zusätzlich sollte das Vier-Augen-Prinzip mit Backchannel-Prüfung bei jeder Zahlungsanweisung oder Bankdatenänderung verbindlich sein. Ein sichtbarer Security-Kontakt (E-Mail/Hotline) senkt die Hemmschwelle, Auffälligkeiten zu melden.

Je besser die eigene Domain nach außen authentifiziert ist, desto einfacher lassen sich Fälschungen erkennen – und desto seltener landen legitime Antworten im Spam. Hier helfen SPF, DKIM und DMARC; der DMARC Manager unterstützt beim Einführen, Überwachen und schrittweisen Verschärfen der Policy. Sichtbare Vertrauenssignale wie BIMI (Logo-Anzeige beim Empfänger) und ein DMARC-Manager-Zertifikat schaffen zusätzlich Glaubwürdigkeit gegenüber Partnern und Auditoren.

Gezielte Täuschungen gegen Führungs- und Rollenpostfächer lassen sich zuverlässig eindämmen, wenn Rollenbewusstsein, mehrstufige Erkennung, maßvolle Warnhinweise und klare Handlungswege zusammenspielen. Die Technik liefert die Grundlage – der Betrieb im Managed-Modell sorgt dafür, dass sie dauerhaft wirksam bleibt.

Teil 3 zeigt, wie aktuelle Erweiterungen – etwa QR-Code-Prüfung, Directory-Harvesting-Erkennung und ein erweitertes Clawback – die Wirksamkeit im Alltag weiter erhöhen und wie daraus eine klare Maßnahmen-Priorisierung entsteht.

Für Unterstützung bei VIP-Listen, Regel-Tuning, kurzen Lernimpulsen und Review-KPIs:

+49 6103 9707-500

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen