Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

Runbooks machen den Unterschied zwischen “man reagiert irgendwie” und “man handelt zügig, reproduzierbar und nachweisbar”. An drei typischen Fällen zeigen wir, wie der Managed-Betrieb wirkt – von der Erkennung über die Kommunikation bis zu den Nacharbeiten. Fachbegriffe tauchen dort auf, wo sie gebraucht werden; wichtiger ist der klare Ablauf.

Eine vermeintliche Rechnung erreicht Finance – inhaltlich plausibel, zeitlich passend (Monatsende), häufig mit Zahlungs- oder Login-Bezug. Anhänge oder Links zielen auf Datendiebstahl oder Zahlungen an falsche Konten.

Schadmail stoppen, bereits zugestellte Nachrichten geordnet zurückziehen, betroffene Personen schnell informieren und ähnliche Versuche künftig früher erkennen.

Risiko wird schnell aus dem Posteingang genommen, Finance weiß, was zu tun ist, und die Erkennungsqualität steigt nachhaltig.

Clawback-Zeit (Minuten), Wiederholrate des Musters, False-Positive-Auswirkung (gering gehalten?), Anzahl betroffener Postfächer.

Angreifer geben sich als Geschäftsführung oder Bereichsleitung aus („Bitte kurzfristig freigeben…“). Oft außerhalb üblicher Zeiten, mit höflichem Druck und unpräzisen Anweisungen.

Impersonation früh stoppen, besonders gefährdete Rollenpostfächer schützen, Freigabewege klarziehen.

Weniger Durchrutscher bei exponierten Personen, klare Handlungswege bei echten E-Mails mit Eile.

Incident-Dauer, Anzahl betroffener VIP-Postfächer, Häufigkeit desselben Musters, benötigte Ausnahmen (idealerweise: keine).

Ausgangslage

Ein Dritt-System (z. B. Kampagnen-Tool, Ticketsystem) versendet in Ihrem Namen und wurde fehlkonfiguriert oder kompromittiert. Folge: Bounces, Beschwerden, Reputation leidet – legitime Mails geraten ins Hintertreffen.

Ziel

Schadversand sofort stoppen, Legitimität technisch belegen, Reputation stabilisieren und die SaaS-Einbindung sauber neu aufsetzen.

Ablauf (Runbook)

Nutzen

Schneller Reputations-Reset, Zustellbarkeit für wichtige Nachrichten bleibt planbar, Einbindung externer Versender wird robuster.

Messpunkte (KPIs)

Bounces/Complaints im Zeitverlauf, Recovery-Zeit bis zur Normalisierung, Anteil sauber authentifizierter Mails (SPF/DKIM/DMARC).

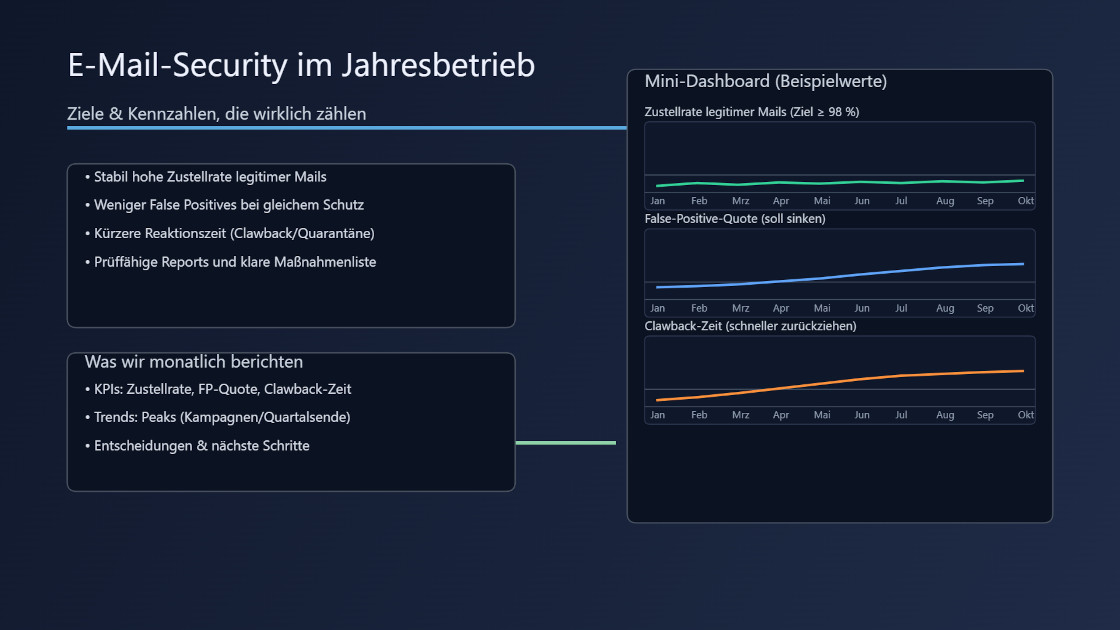

Betrieb, Monitoring und Regelpflege aus einer Hand – inklusive VIP-Schutz, QR-Prüfung, Erkennung von Adressraterei (DHD), gezieltem Zurückholen zugestellter Mails (Clawback) und sauberem Absendernachweis (SPF/DKIM/DMARC). Monatliche Management-Reports mit KPIs und klarer Maßnahmenpriorisierung. Technische Umsetzung und kontinuierliche Wirksamkeitsprüfung durch ein erfahrenes Team mit Praxis in Microsoft-365-Umgebungen.

Teil 6 zeigt, wie Mitarbeitende ohne Reibungsverluste eingebunden werden: verständliche Bannertexte, ein schlanker Melde-Button und kurze Rückmeldungen, die wirklich etwas lernen lassen.

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen